こんにちは、トラ男です。

CCNP ENCOR試験では以下の6つの大分類から出題されます。

- デュアルスタック(IPv4 および IPv6)アーキテクチャ

- 仮想化

- インフラストラクチャ

- ネットワークアシュアランス

- セキュリティ

- 自動化

今回はアーキテクチャ分野の技術知識(SD-WAN)についてまとめていきたいと思います。かなり詳細に記載したので、試験の要点だけ確認したい人は一番最後の「SD-WAN要点まとめ」をご覧ください。

SD-WANとは

- ソフトウェアにより定義されたWANネットワーク(Software-Defined WAN)

- コントローラによる集中管理(コントロールプレーンとデータプレーンを分離)

そもそもなぜSD-WANが必要なのでしょうか。

時代の変化に伴ってAWSを代表とするIaaS(Infrastructure as a Service)やO365やSalesforceを代表とするSaaS(Software as a Service)などのクラウドの利用が増えるようになり、企業のWANトラフィックは急激に増加しました。

オンプレミスのデータセンターと各拠点を専用線やIP-VPN、IPsecVPNなどで繋いで、データセンター経由でWANに抜けていく従来型のネットワークではトラフィックの増加に対応できなくなっています。(オンプレミスとクラウドについてはこちら)。

SD-WANのメリット

①ローカルブレイクアウト

クラウド向けの通信を各拠点から直接インターネットに抜けられるようにしてアプリケーションエクスペリエンスの向上をはかることができます。

②回線の有効活用

全ての回線をアクティブ回線として利用することで回線の有効活用をはかることができます。

③通信品質の向上

通信品質をモニタリングして、回線の通信品質がSLAを満たさなくなったら別の回線に切り替えて通信品質を担保することができます。

④設定・管理の一元化

コントローラで一元管理することによる効率化が可能となります。

⑤ZTP(Zero Touch Provisioning)

エンジニアが現地に行かなくても拠点展開や保守が可能となります。

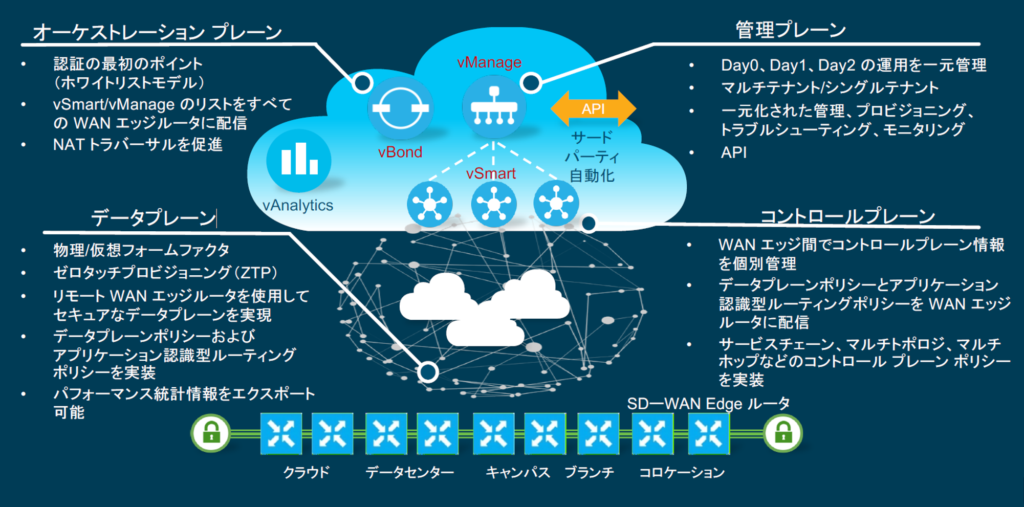

Cisco SD-WANを構成する4つの要素

①オーケストレーションプレーン(vBond)

Bond(つなぎ合わせる)の名前の通りルータとコントローラーを結び合わせます。

認証の最初のポイントであり、ルータのシリアル番号とシャーシIDをホワイトリストに照らし合わせて検証します。

管理プレーンであるvManageとコントロールプレーンであるvSmartのリストをデータプレーンである全てのSD-WAN Edgeルータに配信します。

vSmart とvManage にルータのパブリックIP アドレスを通知します。

vBondによってZTP(ZeroTouchProvisioning)が可能となります。

②マネージメント(管理)プレーン(vManage)

管理の一元化と集中管理(プロビジョニング、トラブルシューティング、モニタリング)、ユーザインタフェースの提供をします。

API連携もvManageが担当します。

③コントロールプレーン(vSmart)

vEdge間の鍵交換や経路交換を仲介する制御プレーンがvSmartです。

Smart(賢い)の名の通りデータプレーンポリシーやアプリケーション認識型ルーティングポリシーをデータプレーンであるSD-WAN Edgeルータに配信します。

WANネットワーク全体のルーティング、トポロジー、暗号鍵の管理を担当します。

④データプレーン(SD-WAN Edgeルータ)

vSmartから配信されるデータプレーンポリシーやアプリケーション認識型ルーティングポリシーを実装し、データを転送します。

パフォーマンス統計情報をエクスポートすることが可能です。

なお、旧Viptela社のViptelaOSのものをvEdge、CiscoIOS-XEのものをcEdgeと呼びますが、Ciscoは今後この言い方を公式ではしないそうです。

ゼロタッチプロビジョニング(ZTP)とは

ZTPによって工場出荷状態のルータに電源とLANケーブルだけを挿せば特別な設定をすることなくSD-WANネットワークに参加できるようにします。

専門的な知識がなくても良いためエンジニアを派遣する必要がありません。

SD-WANネットワークに参加すれば遠隔からvSmart(SD-WANコントローラ)から設定やステータスの確認が可能となります。

初期展開や機器交換を現地担当者だけで完結させることができます。

海外拠点など物理的に離れた拠点の展開コストや保守コストを抑えることができます。

ZTPの流れ

⓪工場出荷状態のルータが起動して、ケーブル接続してDHCPでIPアドレスとDNSなどの情報をもらう

①ZTPサーバもしくはPnP接続マネージャに接続しにいく

②ZTPサーバ(PnP接続マネージャ)はvBondにリダイレクトする

③vBondに対してアクセスする(vBondは認証の役割も持っている)

④vBondもシリアルなどの情報を持っているので、問題なければvManegeとvSmartの情報を提供し、ルータはvManageからコンフィグをもらう

⑤SD-WANルータとして稼働することができるようになる

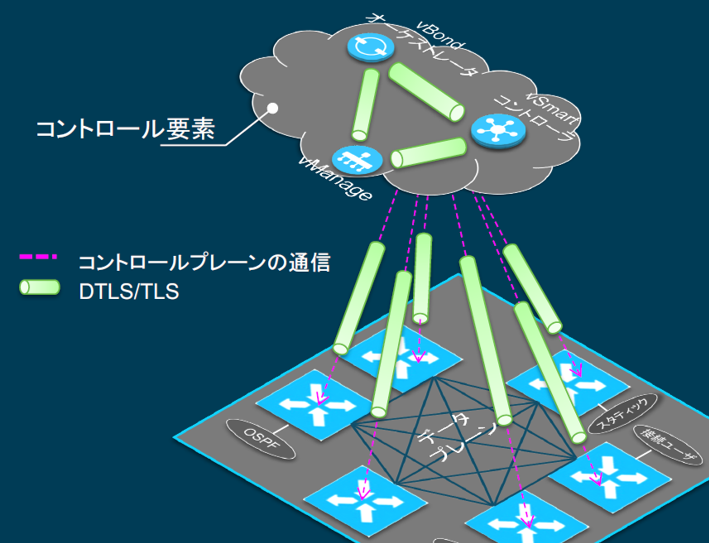

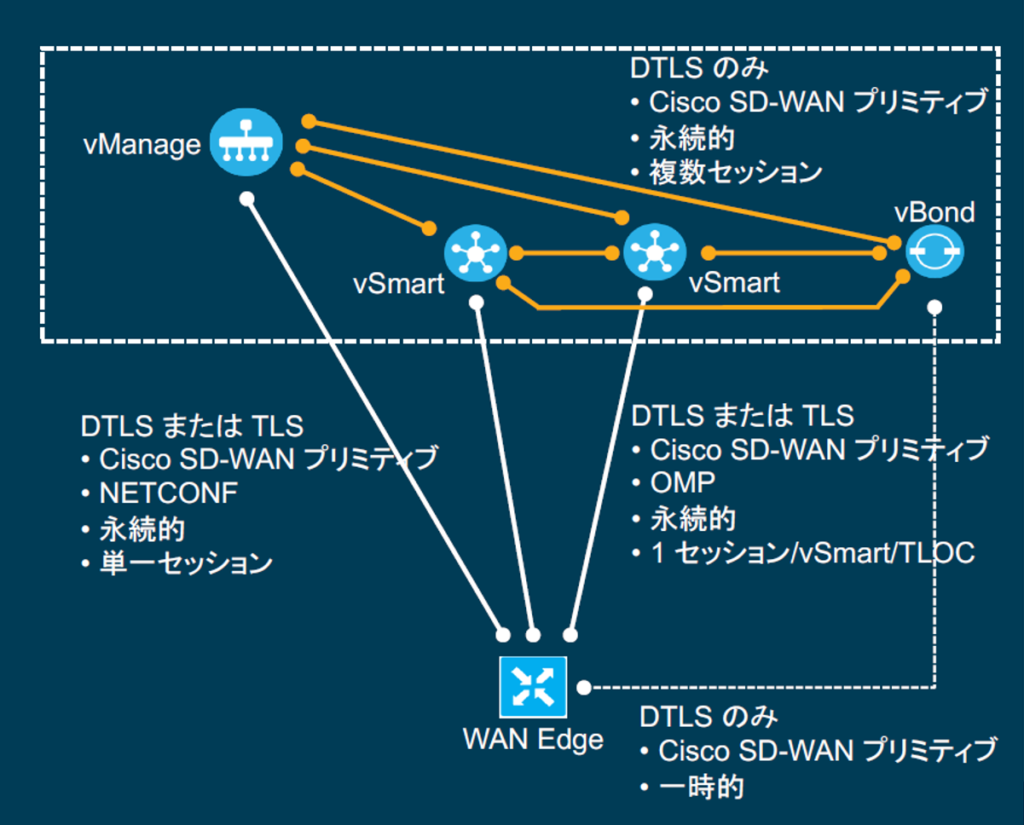

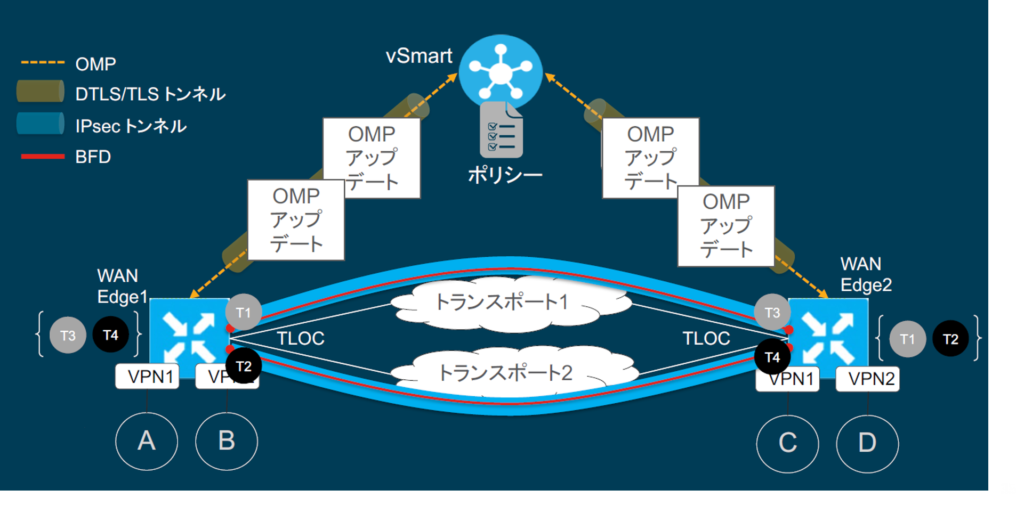

セキュアなコントロールプレーン接続

各コントローラー同士、コントローラーとルータ同士はコントロールコネクションを張ります。コネクションはセキュアである必要があるため、DTLS/TLSで保護されているトンネルを介した通信となります。

SD-WAN Edgeルータはすべてのトランスポートインターフェースを使用してコントローラと制御接続を確立します。もちろん特定のトランスポートのみを使用するように設定も可能です。

OMP(OverlayManagementProtocol)

BGPベース(つまりTCPベース)のプロトコルでルータとvSmart間およびvSmart間で使用されます。

vSmartとルータ間およびvSmart間はOMPセッションが確立されます。

TLS/DTLSのトンネルで保護された通信で、OMPによってコントロールプレーン情報が広報されます。

- ルーティング情報

- ポリシー情報

- セキュリティキー

- TLOCの情報(TLOCに関しては後述)

vEdgeルータは自身のルーティング情報をOMPによって、vSmartに広報し、他のvEdgeルータのルーティング情報をvSmartを介して受け取ります。vEdgeルータ同士が直接ルーティング情報を交換することはありません。これがレガシールーティングとの違いと言えるでしょう。

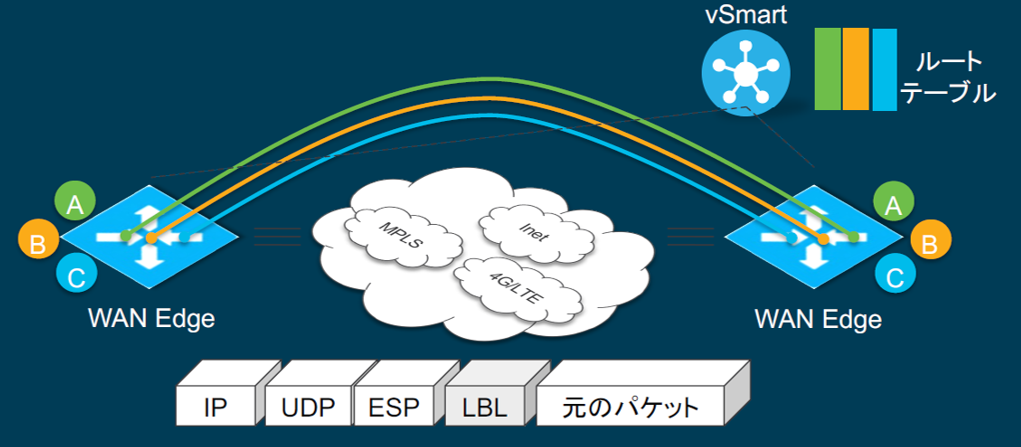

セキュアなデータプレーン接続

少し用語の解説をしたいと思います。

ルータは自分自身のTLOC(ローカルTLOC)をvSmartに対してアドバタイズします。そしてvSmartは他のルータに対してすべてのvEdgeルータのTLOCの情報をアドバタイズします。

ルータはデフォルトでvSmartから受け取ったTLOCの情報をもとにフルメッシュでIPsecトンネルを張ろうとします。(異なるカラーのTLOC同士でもトンネルを張ります。)もちろん、任意のトポロジを形成させることが可能です。

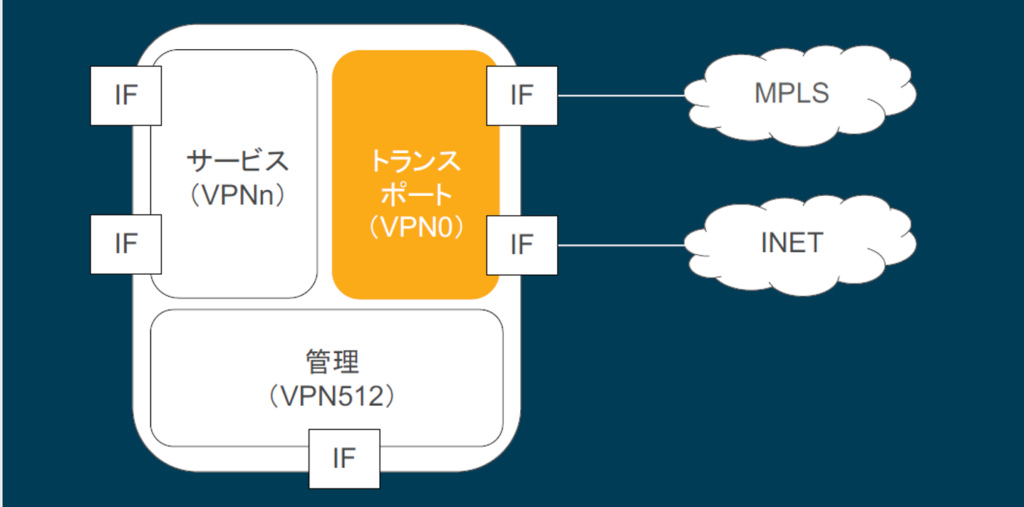

ルータの内部論理構成について

ルータ内部はVPNによって分けられている(SD-WANの世界ではVPNとはVRFのこと)。

SD-WANではIPsecの暗号キーをvSmartにOMPアップデートで集約し、vSmartからOMPアップデートで他ルータに配布されます。それにより設定の煩雑さがなくなります。

※もしレガシーでフルメッシュIPsecを張ろうとしたら全ルータで設定変更が必要となり、運用が煩雑となります。セキュアなvSmartとの接続を介して暗号キーを交換することで暗号キーの管理の煩雑さなどから解放されます。

このIPsecトンネルによってセキュアなデータプレーン制御が可能となります。

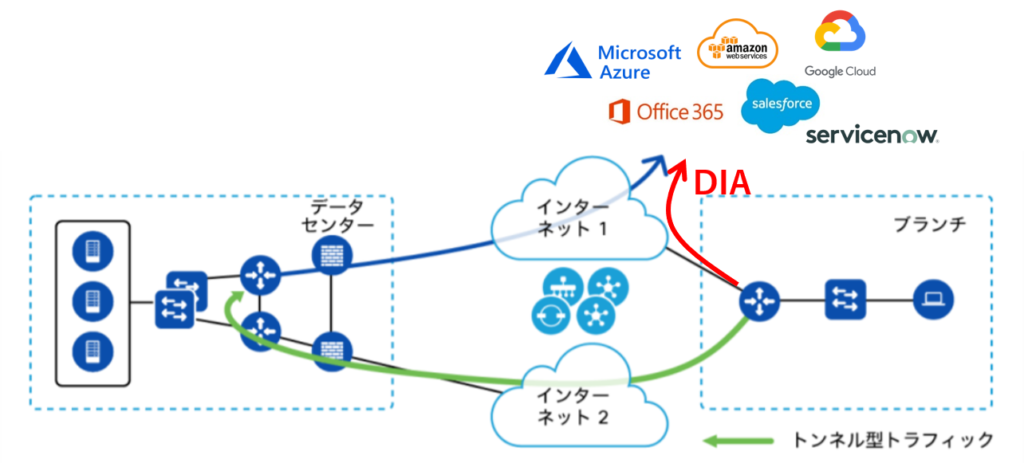

インターネットブレイクアウト

クラウド向けトラフィックが増大し、データセンターにトラフィックを集約する従来のネットワークではAppQoE(アプリケーションのサービス品質)の低下という課題があります。

拠点から直接インターネットにアクセスさせることでAppQoEを保ち、データセンターのWAN帯域を逼迫させないようにできます。

インターネットブレイクアウトはルーティングベースやポリシーベース、またその組み合わせなどで実現可能であり、拠点ごとにブレイクアウトのポリシーを決めることが可能です。

BFD(Bidirectional Forwarding Detection)

BFDは双方向の活性度と品質測定検出プロトコルです。

vEdge間の死活監視を行いトンネルリンクの障害検出を行います。

STUN(Session Traversal Utilities for NATs)

NAT変換前のIPアドレスをサーバに伝えるプロトコルであり、SD-WANではvBondがSTUNサーバの役割を果たします。

vEdge(STUNクライアント)がNATデバイスの背後にいる場合にvBondのSTUNサーバを有効にすることで対応が可能となります。

SD-WAN要点まとめ

SD-WANコントローラは以下の3つで構成されます。

- オーケストレーションプレーンであるvBond(vEdgeルータがSD-WANネットワークに接続する際の最初の認証ポイントとなります)

- マネージメントプレーンであるvManage(SD-WANを管理するためのGUI操作を提供します)

- コントロールプレーンであるvSmart(SD-WANネットワークのルーティング情報や暗号鍵の情報を配布します)

データ転送を担うデータプレーンであるルータをvEdgeと呼びます。

SD-WANではコントローラにより集中管理によりWANの導入や管理を簡単にします。

DTLSによる暗号化はコントローラ同士(vBond、vManage、vSmart)および、コントローラとルータ間で使用され、安全なコントロールプレーン接続を実現します。

vSmartとvEdge間およびvSmart間ではOMPプロトコルがやりとりされ、コントローラで処理した情報(ルーティング情報や暗号鍵の情報など)がやり取りされます。

vEdgeルータ間の暗号化はIPsecにより行われ、安全なデータプレーン接続を実現します。

また、このIPsecトンネル内でBFDプロトコルがやり取りされ、vEdge間の死活監視を行いトンネルリンクの障害検出を行います。

vBondはSTUNサーバとして動作し、NAT変換前のIPアドレスを伝える役割を果たします。

今回はここまでとなります。続けてCCNP ENCORアーキテクチャ分野に関してまとめていきたいと思います。

第4回はこちら。

コメント

[…] CCNP ENCOR技術まとめ(アーキテクチャ③:詳細SD-WAN) […]